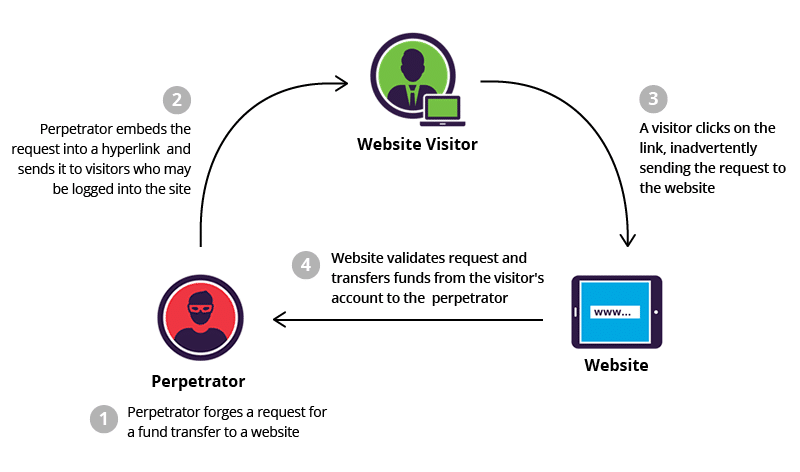

CSRF (Cross-Site Request Forgery) : Comment les Hackers Détournent les Sessions

CSRF (Cross-Site Request Forgery) : Comment les Hackers Détournent les Sessions CSRF (Cross-Site Request Forgery) : Comment les Hackers Détournent les Sessions Les attaques CSRF, ou Cross-Site Request Forgery, sont des vulnérabilités de sécurité web discrètes qui permettent aux hackers de réaliser un détournement de session en incitant les utilisateurs à exécuter des actions non…

Read articleCross-Site Scripting (XSS) : Techniques d’Attaque et Défenses Selon WAHS

Cross-Site Scripting (XSS) : Techniques d’Attaque et Défenses Selon WAHS Cross-Site Scripting (XSS) : Techniques d’Attaque et Défenses Selon WAHS Les attaques XSS, ou Cross-Site Scripting, sont des vulnérabilités XSS critiques permettant aux attaquants d’injecter des charges utiles XSS malveillantes dans des applications web, compromettant ainsi la sécurité des applications web. Selon la certification WAHS,…

Read articleCross-Site Scripting (XSS): Attack Techniques and Defenses According to WAHS

Cross-Site Scripting (XSS): Attack Techniques and Defenses According to WAHS Cross-Site Scripting (XSS): Attack Techniques and Defenses According to WAHS XSS attacks, or Cross-Site Scripting, are critical XSS vulnerabilities that allow attackers to inject malicious XSS payloads into web applications, compromising web application security. Per the WAHS certification, this article explores XSS examples, techniques like…

Read articleBroken Access Control: Authorization Flaws Explained by WAHS

Broken Access Control: Authorization Flaws Explained by WAHS Broken Access Control: Authorization Flaws Explained by WAHS Broken Access Control, listed as OWASP A5, is a critical flaw exposing authorization vulnerabilities that let attackers bypass security to access unauthorized resources. Per the WAHS certification, this article dives into access control flaws like insecure direct object references…

Read articleQuel est le salaire d’un pentester ? Introduction Le métier de pentester (testeur d’intrusion) figure parmi les professions les plus convoitées dans le domaine de la cybersécurité. Son rôle est stratégique : simuler des cyberattaques, identifier les vulnérabilités, évaluer les risques, et proposer des mesures correctives pour protéger les systèmes informatiques.Mais une question revient souvent…

Read articleOWASP Top 10 Expliqué : Exemples Concrets et Solutions

OWASP Top 10 Expliqué : Exemples Concrets et Solutions OWASP Top 10 Expliqué : Exemples Concrets et Solutions Le OWASP Top 10 expliqué est une ressource clé pour comprendre et contrer les vulnérabilités web les plus critiques. Cet article combine exemples OWASP Top 10 et solutions OWASP Top 10 pour démystifier chaque risque avec clarté.…

Read article