Que signifie CEH en français ?

Introduction Le domaine de la cybersécurité regorge d’acronymes et de certifications qui peuvent paraître obscurs pour les non-initiés. Parmi eux, le sigle CEH revient très souvent dans les offres d’emploi, les formations et les discussions autour du piratage éthique. Mais que signifie réellement CEH ? À quoi correspond cette certification ? Et pourquoi est-elle si…

Read articleQuel est le prix de la certification CEH au Luxembourg ?

La CEH : une certification stratégique pour le marché luxembourgeois Le Luxembourg, reconnu pour sa stabilité financière et sa forte digitalisation, accorde une place de plus en plus importante à la cybersécurité. Dans un tel contexte, la certification CEH (Certified Ethical Hacker) devient une référence incontournable pour les professionnels de l’informatique souhaitant s’orienter vers la…

Read articleContrôle d’Accès Défaillant : Les Failles d’Autorisation Expliquées par WAHS

Contrôle d’Accès Défaillant : Les Failles d’Autorisation Expliquées par WAHS Contrôle d’Accès Défaillant : Les Failles d’Autorisation Expliquées par WAHS Le contrôle d’accès défaillant, répertorié sous OWASP A5, est une faille critique exposant des vulnérabilités d’autorisation qui permettent aux attaquants de contourner la sécurité pour accéder à des ressources non autorisées. Selon la certification WAHS,…

Read articleWhat Is the Best Cybersecurity Training in the UK?

Introduction In the face of escalating cyber threats and increasing digital reliance, the United Kingdom’s cybersecurity sector is experiencing a surge in demand for skilled professionals. Whether aiming for a role in ethical hacking, risk management, compliance, or information assurance, selecting the right training pathway is critical to building a successful career in this dynamic…

Read articleSSRF Unmasked: How Hackers Exploit Server-Side Request Forgery

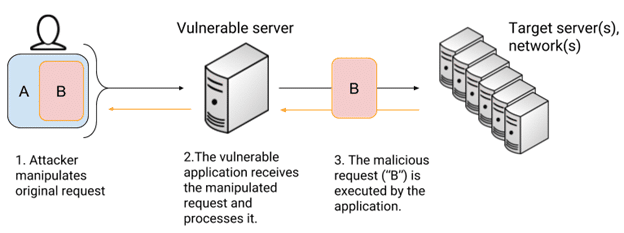

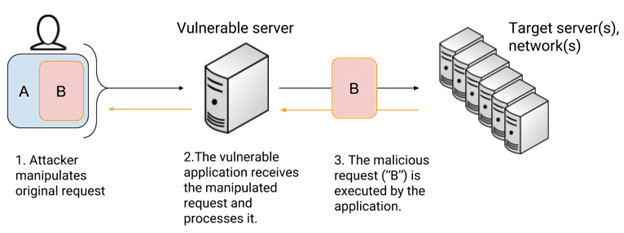

SSRF Unmasked: How Hackers Exploit Server-Side Request Forgery SSRF Unmasked: How Hackers Exploit Server-Side Request Forgery SSRF attacks, or Server-Side Request Forgery, are stealthy SSRF vulnerabilities that trick servers into making unintended requests, often exposing internal systems. This article unmasks how hackers leverage SSRF payloads to target cloud SSRF environments like AWS SSRF, Azure SSRF,…

Read articleSSRF Démasqué : Comment les Hackers Exploitent le Server-Side Request Forgery

SSRF Démasqué : Comment les Hackers Exploitent le Server-Side Request Forgery Les attaques SSRF, ou Server-Side Request Forgery, sont des vulnérabilités SSRF furtives qui incitent les serveurs à effectuer des requêtes non intentionnelles, exposant souvent des systèmes internes. Cet article dévoile comment les hackers exploitent des charges utiles SSRF pour cibler des environnements SSRF dans…

Read article