Le Piège SSL : Comment les Chiffrements Faibles Vous Exposent

Les vulnérabilités SSL/TLS se tapissent dans les chiffrements obsolètes, laissant les systèmes vulnérables à l’exploitation des chiffrements faibles. Des attaques comme l’attaque BEAST, l’attaque POODLE et l’attaque DROWN tirent parti des attaques sur chiffrements obsolètes, compromettant la sécurité des données. Les failles telles que les risques du chiffrement RC4 et les faiblesses du mode CBC facilitent les MITM via chiffrements faibles, tandis que le déshabillage SSL et…

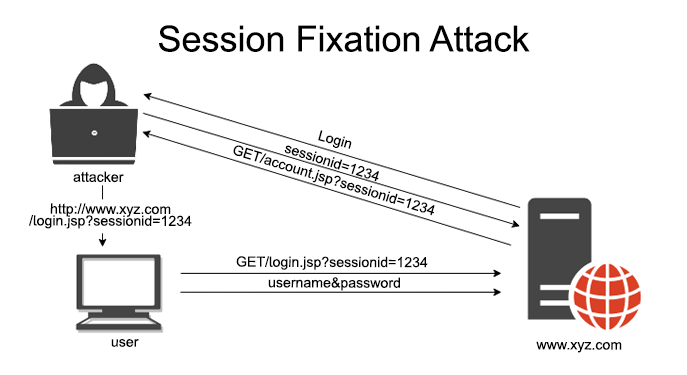

Read articleSession Fixation: The Attack That Hijacks User Logins

Session fixation attacks are a cunning session hijacking technique that exploit session ID exploitation to take over user logins. By tricking victims into using a pre-set session ID via a cookie fixation vulnerability, attackers gain unauthorized access once the user authenticates. This web session vulnerability leverages a session management flaw, often turning it into an authentication bypass attack. Recognized in the session fixation OWASP guidelines, it threatens…

Read articleFrom User to Admin: Privilege Escalation Techniques

Moving from a regular user to an admin on a web application, or web privilege escalation, is a prime goal for attackers and security testers alike. Whether through SQL injection for privileges, authentication bypass, or admin cookie modification, these techniques exploit common vulnerabilities to gain unauthorized admin access. In 2025, as applications grow more complex, mastering these methods is crucial…

Read articleAttaques RCE : Quand les Hackers Prennent le Contrôle Total

Les attaques RCE, ou Remote Code Execution (exécution de code à distance), figurent parmi les menaces les plus graves en cybersécurité. En exploitant une vulnérabilité RCE, un pirate peut exécuter des commandes ou des scripts malveillants sur un serveur ou un dispositif distant, prenant ainsi un contrôle total du système visé. Ces attaques peuvent se manifester de multiples façons…

Read articleRCE Attacks: When Hackers Take Total Control

RCE attacks, or Remote Code Execution, are among the most severe threats in cybersecurity. By exploiting a RCE vulnerability, a hacker can run malicious code on a remote system, gaining complete control. These attacks come in many forms: RCE via injection in web applications, RCE in APIs with poor security, or RCE via file upload on platforms like RCE in WordPress. They target a…

Read articleFailles IDOR : Exploiter (et Corriger) les Objets Non Protégés

Les failles IDOR (Insecure Direct Object Reference) sont des vulnérabilités courantes qui permettent un accès non autorisé IDOR à des ressources sensibles. En manipulant des identifiants dans une URL ou une requête, un attaquant peut accéder à des données ou fonctionnalités réservées, comme des profils utilisateurs ou des fichiers privés. L’exploitation IDOR est redoutable dans des contextes variés : IDOR dans…

Read article