What Is the Validity Period of EC-Council Certifications?

Introduction In the cybersecurity world, certifications from leading organizations such as EC-Council carry significant weight. Titles like Certified Ethical Hacker (CEH), Certified Network Defender (CND), and Certified Penetration Testing Professional (CPENT) validate specialized knowledge and open the door to lucrative career paths. But how long are these certifications valid? Do they expire? How can professionals…

Read articleContrôle d’Accès Défaillant : Les Failles d’Autorisation Expliquées par WAHS

Contrôle d’Accès Défaillant : Les Failles d’Autorisation Expliquées par WAHS Contrôle d’Accès Défaillant : Les Failles d’Autorisation Expliquées par WAHS Le contrôle d’accès défaillant, répertorié sous OWASP A5, est une faille critique exposant des vulnérabilités d’autorisation qui permettent aux attaquants de contourner la sécurité pour accéder à des ressources non autorisées. Selon la certification WAHS,…

Read articleWhat Is the Best Cybersecurity Training in the UK?

Introduction In the face of escalating cyber threats and increasing digital reliance, the United Kingdom’s cybersecurity sector is experiencing a surge in demand for skilled professionals. Whether aiming for a role in ethical hacking, risk management, compliance, or information assurance, selecting the right training pathway is critical to building a successful career in this dynamic…

Read articleInjection SQL : Comprendre et Exploiter cette Vulnérabilité Critique

Injection SQL : Comprendre et Exploiter cette Vulnérabilité Critique Injection SQL : Comprendre et Exploiter cette Vulnérabilité Critique L’injection SQL, ou SQLi, est une vulnérabilité SQLi majeure permettant aux attaquants d’insérer du code SQL malveillant dans les champs d’entrée d’une application web, compromettant ainsi la sécurité des bases de données. Ce tutoriel sur l’injection SQL…

Read articleSQL Injection: Understanding and Exploiting This Critical Vulnerability

SQL Injection: Understanding and Exploiting This Critical Vulnerability SQL Injection: Understanding and Exploiting This Critical Vulnerability SQL injection, or SQLi, is a major SQLi vulnerability that allows attackers to inject malicious SQL code into web application input fields, compromising database security vulnerabilities. This SQL injection tutorial explores how it works, its SQL injection exploitation methods,…

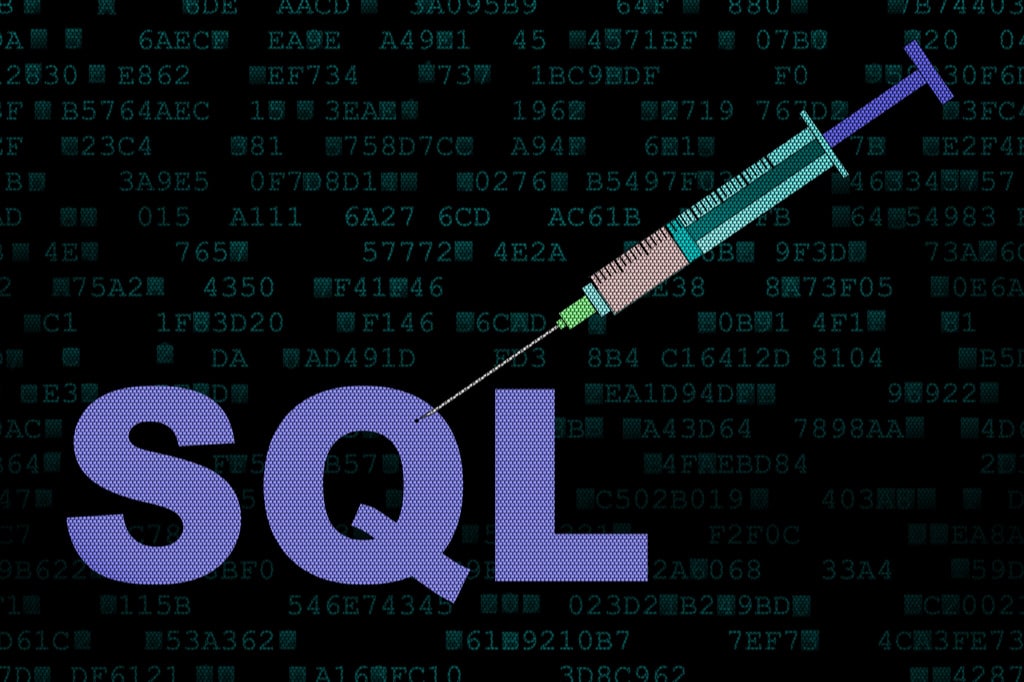

Read articleCSRF (Cross-Site Request Forgery): How Hackers Hijack Sessions

CSRF (Cross-Site Request Forgery): How Hackers Hijack Sessions CSRF (Cross-Site Request Forgery): How Hackers Hijack Sessions CSRF attacks, or Cross-Site Request Forgery, are stealthy web security vulnerabilities that enable hackers to perform session hijacking by tricking users into executing unwanted actions on trusted sites. This article explores the CSRF vulnerability, how attackers craft a CSRF…

Read article