Injection de Commandes : Quand les Champs de Saisie Deviennent des Terminaux Système

Les attaques par injection de commandes transforment des champs de saisie anodins en portes d’entrée pour exécuter des commandes système malveillantes, une technique appelée injection de commandes OS ou injection shell. En exploitant des entrées utilisateur non validées, les attaquants peuvent obtenir une RCE via les champs de saisie, exécutant des commandes comme `whoami` ou `rm -rf` directement sur le serveur.…

Read articleFile Tampering Attacks: Manipulating Data Without Detection

File tampering attacks are insidious methods hackers use to alter data silently, achieving stealth file manipulation without raising alarms. These data integrity attacks range from file timestamp modification to log file tampering, leveraging anti-forensic techniques to evade detection. Attackers might employ NTFS alternate data streams on Windows, Linux hidden file attacks, or binary patching attacks to maintain stealth malware persistence. In 2025, with growing reliance on digital systems, threats like configuration file…

Read articleAttaques par Falsification de Fichiers : Manipuler les Données sans Détection

Les attaques par falsification de fichiers sont des méthodes sournoises utilisées par les hackers pour modifier des données en toute discrétion, réalisant une manipulation furtive de fichiers sans déclencher d’alerte. Ces attaques contre l’intégrité des données vont de la modification des horodatages de fichiers à la falsification des fichiers de logs, exploitant des techniques anti-forensiques pour échapper à la détection. Les attaquants peuvent utiliser des flux de…

Read articleClickjacking : L’Attaque Furtive que Vous Ne Voyez Pas Venir

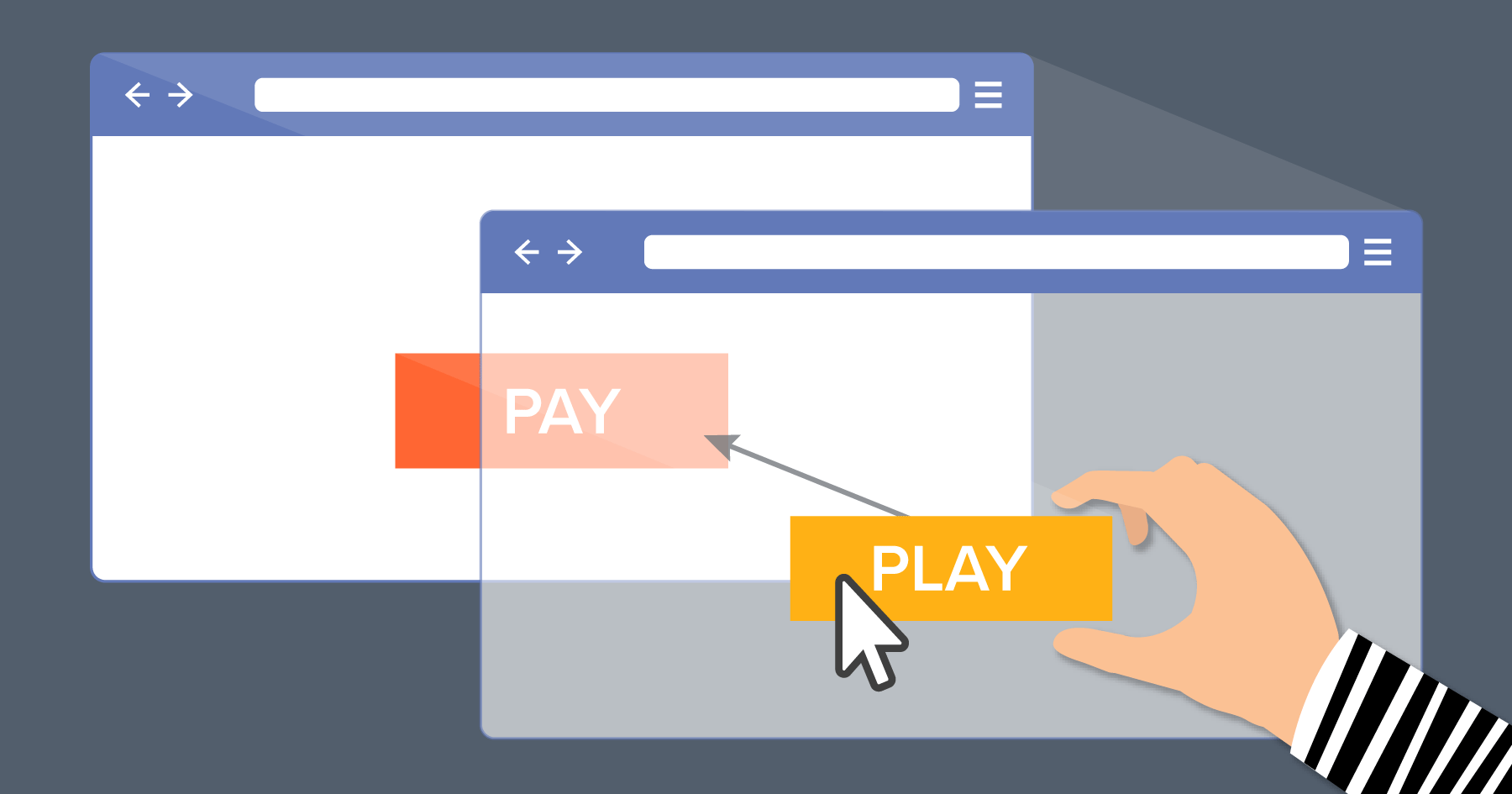

Le clickjacking, également connu sous le nom de UI redressing, est une menace insidieuse qui exploite la confiance des utilisateurs dans les interfaces web. Classé dans le clickjacking OWASP A5 (Broken Access Control), cette attaque utilise des techniques comme les iframe exploitation techniques ou les invisible overlay attacks pour tromper les utilisateurs et leur faire exécuter des actions involontaires. Que ce soit pour…

Read articleClickjacking: The Silent UI Exploit You Can’t Ignore

Clickjacking, also known as UI redressing, is a sneaky threat that exploits users’ trust in web interfaces. Listed under clickjacking OWASP A5 (Broken Access Control), this attack leverages techniques like iframe exploitation techniques and invisible overlay attacks to trick users into performing unintended actions. Whether it’s for clickjacking for credential theft or multi-step UI hijacking, this vulnerability remains a significant challenge in 2025. This article…

Read articlePasser d’Utilisateur à Admin : Techniques d’Élévation de Privilèges

Passer d’un simple utilisateur à un administrateur sur une application web, ou élévation de privilèges web, est un objectif clé pour les attaquants et les testeurs de sécurité. Que ce soit via une injection SQL privilèges, un bypass authentification, ou une modification cookie admin, ces techniques exploitent des failles courantes pour obtenir un accès non autorisé admin. En 2025, avec…

Read article