Énumération d’Applications Web : Le Plan d’Attaque des Hackers pour Votre Système

L’énumération d’applications web est la carte routière des hackers pour découvrir les failles de votre système. Grâce à des techniques de reconnaissance d’applications web comme le forçage brutal de répertoires et la découverte de points de terminaison, les attaquants cartographient la surface d’attaque de votre application. De l’énumération des points de terminaison API à la découverte de paramètres cachés, des outils comme l’analyse…

Read articleTop 10 des Failles d’Authentification OWASP : Exemples Réels de Contournement & Solutions

Les failles d’authentification défectueuse OWASP figurent parmi les principaux risques de sécurité en 2025, exposant les systèmes à un contournement d’authentification. Des attaques par remplissage d’identifiants à la manipulation de JWT, les attaquants exploitent des faiblesses comme les exploits de fixation de session et les défauts de réinitialisation de mot de passe. Le Top 10 OWASP met en lumière des problèmes tels que…

Read articleOWASP Top 10 Auth Flaws: Real-World Bypass Examples & Fixes

Broken authentication OWASP flaws rank high among security risks in 2025, exposing systems to authentication bypass. From credential stuffing attacks to JWT tampering, attackers exploit weaknesses like session fixation exploits and password reset flaws. The OWASP Top 10 highlights issues such as MFA bypass techniques, insecure credential storage, and OAuth misconfiguration. Whether it’s brute force protection bypass or auth token hijacking, these vulnerabilities—like JWT none algorithm attacks—threaten millions. This article…

Read articleCMS Vulnerability Scanning: Find Security Holes Before Hackers Do

CMS vulnerability scanning is your first line of defense against hackers targeting platforms like WordPress, Joomla, and Drupal. Tools like WordPress security scanner, Joomla vulnerability check, and Drupal security audit uncover flaws before they’re exploited. From CMS exploit detection to CMS malware detection, proactive web application scanning is critical in 2025 as CMS usage soars. Whether it’s CMS penetration testing with WPScan tutorial or automated CMS scanning, this process identifies…

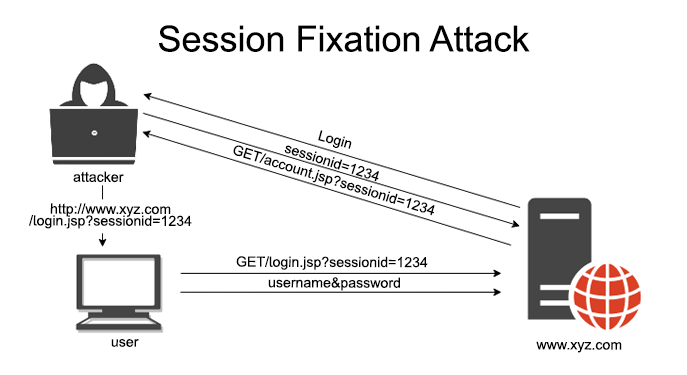

Read articleFixation de Session : L’Attaque qui Détourne les Connexions Utilisateur

Les attaques par fixation de session sont une technique de détournement de session astucieuse qui exploite l’exploitation des ID de session pour s’emparer des connexions utilisateur. En piégeant les victimes avec un ID de session prédéfini via une vulnérabilité de fixation des cookies, les attaquants accèdent sans autorisation une fois l’utilisateur authentifié. Cette vulnérabilité des sessions web tire parti d’une faille de gestion de…

Read articleAttaques RCE : Quand les Hackers Prennent le Contrôle Total

Les attaques RCE, ou Remote Code Execution (exécution de code à distance), figurent parmi les menaces les plus graves en cybersécurité. En exploitant une vulnérabilité RCE, un pirate peut exécuter des commandes ou des scripts malveillants sur un serveur ou un dispositif distant, prenant ainsi un contrôle total du système visé. Ces attaques peuvent se manifester de multiples façons…

Read article